Informationssicherheit und Datensicherheit-so verhindern Sie Datenklau!

„Es ist doch noch nie etwas passiert?!“ So lautet in vielen Fällen die verständnislose Rückfrage des Managements nach den Vorkehrungen um die Datensicherheit in der Organisation sicher zu stellen. Das entsetzte Kopfschütteln der Datenschützer wirkt für jene noch eindrucksvoller und besser nachvollziehbar, wenn diese einen Blick auf die Internetseiten des „Projektes Datenschutz“ werfen. Gravierende Datenpannen in Organisationen ereignen sich mittlerweile in so großer Zahl, dass man schnell den Überblick verlieren kann. Das „Projekt Datenschutz“ sorgt hier für die nötige Übersicht, indem es öffentlich bekannt gewordene Datenpannen, Datenskandale und sonstige Datenvorfälle in Unternehmen, Behörden und Organisationen sammelt und auf der Internetseite http://projekt-datenschutz.de visualisiert.

GRUNDPROBLEME DER DATENSICHERHEIT

Vor der Planung oder Bewertung konkreter Maßnahmen zum Datenschutz muss die Einsicht der Verantwortlichen im Unternehmen stehen, dass Datenschutz notwendig ist. Hilfreich ist dabei die Diskussion mit folgender

Fragestellung:

– Welche Daten müssen wir schützen?

– Vor welchen Gefahren?

– Vor wem müssen wir diese schützen?

– Welche Vorfälle gab es bereits?

– Was fordert der Gesetzgeber?

Eine grundlegende Forderung ist das Recht auf Wahrung der informationellen Selbstbestimmung. Grundsätzlich kann jeder bestimmen, was mit den auf seine Person bezogenen Daten geschieht. Zum Beispiel, dass diese nicht in fremde Hände gelangen sollen. Deshalb gilt, dass Datenschutz immer nur so gut ist, wie die Datensicherheit:

Gespeicherte personenbezogene Daten müssen besonders gut vor jedem unbefugten Zugriff geschützt werden.

Ausbildung: Hier zeigen wir Ihnen, wie Sie Datensicherheit gewährleisten können.

FORDERUNGEN DER DIN EN ISO 9001 ZUM DATENSCHUTZ

Die ISO 9001 macht im Kapitel 7.5.3 neuerdings in einer expliziten Anmerkung deutlich, dass personenbezogene Daten, ebenso wie geistiges Eigentum, als Eigentum des Kunden einzustufen sind. Nun ist also unmissverständlich klargestellt, dass die Organisation sorgfältig mit personenbezogenen Daten des Kunden umgehen muss, solange sich diese im Lenkungsbereich der Organisation befinden oder von ihr genutzt werden. Weiterhin muss die Organisation diese Daten kennzeichnen, verifizieren und schützen. Da kaum eine Organisation ohne die Erfassung und Speicherung von kundenbezogenen Daten ihre Leistungen erbringen kann, sind die Anforderungen des Datenschutzes somit auch QM-Forderungen.

GRUNDBEGRIFFE DES DATENSCHUTZES BZW. DER DATENSICHERHEIT

Informationssicherheit dient vorwiegend dem Schutz vor Gefahren bzw. Bedrohungen, der Vermeidung von Schäden und der Minimierung von Risiken. Für eine konkretere Definition bedarf es der Nennung der wichtigsten Begriffe:

– Datenschutz… ist der Schutz von Daten vor Missbrauch, unberechtigter Einsicht oder Verwendung, Änderung oder Verfälschung. Im engeren Sinne der Gesetzgebung handelt es sich dabei nur um personenbezogene Daten die irgendwo gespeichert sind.

– Datensicherung ist die Gesamtheit aller organisatorischen und technischen Vorsorgemaßnahmen gegen Verlust, Fälschung und unberechtigten Zugriff auf Grund von Katastrophen, technischen Ursachen, menschlichem Versagen oder mutwilligen Eingriffen. Der Begriff „Datensicherung“ wird im engeren Sinne als das Anfertigen von Sicherheitskopien, auf die man im Notfall zurückgreifen kann, benutzt.

– Datensicherheit …

… ist der angestrebte Zustand, der durch alle diese Maßnahmen des Datenschutzes und der Datensicherheit erreicht werden soll, aber letztlich nur annähernd erreicht werden kann.

DIE SUBJEKTE SOWIE DIE OBJEKTE DES DATENSCHUTZES

Ihr erster Schritt bei der Planung von Datenschutzmaßnahmen und deren Umsetzung in den „laufenden Betrieb“, ist festzustellen, welche Objekte, Daten und Informationen direkt oder indirekt geschützt werden müssen. Wie auch anderswo gilt es beim Datenschutz primär, sich gegen bekannte oder erkannte Gefahren zu wappnen:

– Wo sind wir verwundbar? Der Betrieb von Datenverarbeitungsanlagen mit dem Besitz von Daten und Informationen, macht verwundbar. Erstellen Sie deshalb ein Kataster aller vorhandenen Schutzobjekte.

– Welche Bedrohungen existieren? Wer verwundbar ist, wird potenziell bedroht. Er ist bereits gefährdet, wenn es konkrete Gefahren gibt. Spezifizieren Sie deshalb mögliche Angreifer und deren Motive.

– Wie können wir uns schützen? Eine erkannte Verwundbarkeit müssen Sie gegen Bedrohung und Gefährdung schützen, indem Sie präventive Schutzmaßnahmen treffen. Im Folgenden werden potenzielle Schutzmaßnahmen beispielhaft für das Schutzobjekt Arbeitsplatz-PC vorgestellt.

DATENSICHERHEIT

– Online-Sicherheits-Check Ihres PC Auf folgenden Seiten können Sie einen PCSicherheits- Check durchführen: http://www.heise.de/ct/browsercheck/ http://www.heise.de/ct/antivirus/emailcheck/

– Nutzung sicherer Software Viele Risiken können Sie vermeiden, indem Sie auf eine weniger anfällige Software umsteigen.

– Verschlüsselung von Daten Verschlüsselungsprogramme machen Ihre Daten für unbefugte Personen unleserlich, so dass diese nur mit Passwort gelesen und verändert werden können.

– Extra Internet-PC Ein eigener Internet-PC, getrennt vom restlichen Firmennetz, bietet ein sehr hohes Maß an Sicherheit.

SICHERHEIT BEIM RECHNERBETRIEB AM ARBEITSPLATZ

Im operativen Betrieb ist (neben anderen Geboten) vor allem das Gebot der „Organisationskontrolle“ des Bundesdatenschutzgesetzes zu erfüllen. Die wesentlichen Punkte betreffen die personelle Organisation der Verantwortlichkeiten und Berechtigungen.

1. Bedrohung durch Angriffe aus dem Internet abwehren. Gefährlich wird es immer, wenn der Nutzer im Internet unterwegs sein kann. Schutzmaßnahme für diesen Fall sind:

– Sicherheitslücken durch regelmäßige Updates schließen

– Wächter-Software zur Erkennung von Viren, Trojaner nutzen und regelmäßigaktualisieren

– Einrichtung einer Hard-/Softwarefirewall

– Verhaltensregeln zur Vermeidung von Maskerade oder Phishing festlegen.

2. Bedrohungen durch nicht autorisierten Zugriff verhindern.

Nachfolgende diverse Schutzmöglichkeiten helfen Ihnen, den Zugriff unbefugter Personen auf den PC vor Ort zu verhindern:

– Regelungen für den Umgang mit Passwörtern schaffen, in Bezug auf deren Aufbewahrung, Sicherheit, Gültigkeitsdauer, usw.

– Automatische Formulareingabe von Passwörtern verhindern

– Programme auf dem PC mit Serverfunktionalität deaktivieren

– Bei Netzwerkverbindungen Freigaben verhindern

– Funkverbindungen nur mit Verschlüsselung betreiben

– Untersagung der Nutzung fremder Datenmedien (z.B. USB-Sticks).

TIPPS ZUR DATENSICHERUNG

1. In der Praxis haben sich Misserfolge bei der Datensicherung häufig erst bei versuchter Rücksicherung bemerkbar gemacht, daher müssen in regelmäßigen Abständen testweise Rücksicherungen erfolgen.

2. Falls alle Sicherungsmedien an ein und demselben Ort aufbewahrt werden, wird der Vorteil der ganzen Aktion zunichte gemacht, wenn es durch Brand oder elektromagnetische Einflüsse zu einer Beeinträchtigung der Datenträger kommt. Deshalb: Bänder getrennt und sicher lagern.

3. Bedrohungen durch versehentliche Weitergabe personenbezogener Datenvorbeugen.

– Personenbezogene Daten nur vertrauenswürdigen Anbietern mit einer seriösen „privacy-policy“ mitteilen

– Nutzung von Anonymisierungsverfahren beim Surfen im Internet

– Löschen der temporären Internetdateien im Browser

– Sicherheitsmaßnahmen zur Vermeidung von Betrug durch E-Mail-Anfragen: „Passwort-Fishing“ (=Phishing)

– Vollständiges Löschen von Dateien zur Vermeidung von deren Wiederherstellung sicherstellen

– Vor der Versendung von Dateien (z.B. MS Word) geheime Inhalte löschen.

DATENSICHERUNG UND -ARCHIVIERUNG

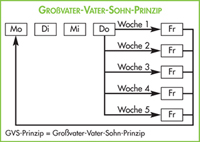

Bei einem Defekt Ihrer Festplatte können Ihnen alle Daten verloren gehen. Deshalb ist es wichtig, regelmäßig die Daten zu sichern, indem Sie diese z.B. auf CDs kopieren und an einem (oder mehreren) anderen Ort/en lagern. Bei großen oder wichtigen Datenbeständen und bei der Zusammenarbeit von mehreren Personen ist es sinnvoll, ein Datensicherungskonzept zu entwickeln. In der Regel wird das nachfolgend dargestellte Generationenprinzip (GVS) favorisiert: Erläuterung:

Jeden Montag bis Donnerstag …

…wird ein Backup auf das gekennzeichnete Tagesband durchgeführt. In den nächsten Wochen kommen die gleichen Tagesbänder wieder zum Einsatz und deren Daten werden wöchentlich überschrieben.

Jeden Freitag …

… sichert man auf das relevante der fünf Freitagsbänder. Diese werden somit monatlich überschrieben.

Am letzten Wochenende eines Monats …

… wird ergänzend ein Backup auf das mit dem jeweiligen Monat gekennzeichnete Band erfolgen. Der Vorteil dieser Sicherungsmethode ist, dass Sie in der aktuellen Woche immer auf ein tägliches Backup Zugriff haben, im Monat immerhin noch über ein wöchentliches Backup verfügen und für absolute Notfälle noch monatlich auf das ganze vergangene Jahr zurückgreifen können. Bei der Planung der Datensicherungs- und Archivierungsprozesse sind die Verfügbarkeitsanforderungen zu berücksichtigen. Unter Archivierung versteht man das Auslagern von nicht oder nur noch selten benötigten Daten in ein elektronisches Archivsystem.

Ihr Reinhold Kaim

No Comment